|

影响TCP实现的一个关键TCP漏洞将影响Ubuntu 18.04、Ubuntu 16.04、Debian GNU/Linux 9系统,需尽快升级Linux内核已修复该TCP漏洞。

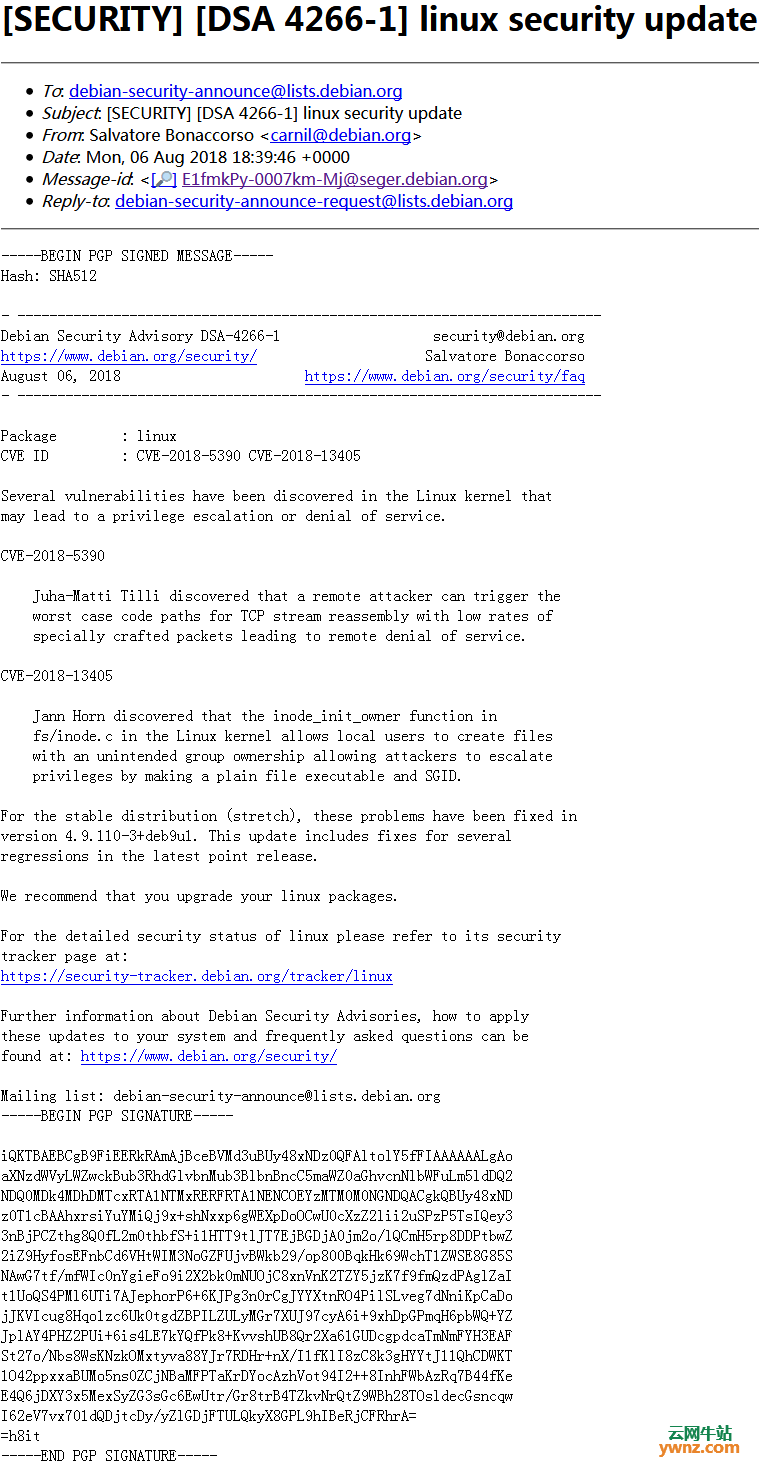

安全研究人员Juha-Matti Tilli发现并报告了这个安全漏洞(CVE-2018-5390),通过在传输控制协议(TCP)流重组中触发使用恶意数据包的低速率的最坏情况代码路径,该漏洞可能允许远程攻击者在受影响的计算机上导致拒绝服务。

Canonical最新的Linux内核安全公告称:在处理传入的数据包时,Juha-Matti Tilli发现Linux内核中的TCP实现在某些情况下执行了算法上最高级的操作。远程攻击者可能会使用它来导致拒绝服务。

此外,Debian项目发布的内核安全更新还修补了Jann Horn在fs/inode.c中Linux内核的inode_init_owner函数中发现的安全漏洞(CVE-2018-13405),这可能允许本地攻击者通过制作升级其权限具有非预期组所有权的文件。

TCP安全漏洞影响Ubuntu 18.04 LTS(Bionic Beaver),Ubuntu 16.04 LTS(Xenial Xerus)和Debian GNU/Linux 9“Stretch”操作系统版本。建议用户尽快将其安装更新到新的内核版本。Debian GNU/Linux 9 “Stretch”用户必须更新到Linux内核4.9.110-3+deb9u1。

而Ubuntu 18.04 LTS用户必须将他们的64位系统更新为linux-image 4.15.0.30.32,Ubuntu 16.04.5 LTS用户内核需要更新到4.15.0.30.52。安装新内核版本后重新启动PC。当然也可以自行下载稳定内核编译安装,可以参考ubuntu系统内核升级至4.16.9一文。

Ubuntu用户应该查看为其他支持的体系结构发布的新内核版本的安全建议,包括Amazon Web Services(AWS)系统、Microsoft Azure云系统、Google Cloud Platform(GCP)系统、OEM处理器、Raspberry Pi 2计算机、和云环境。

相关主题 |