|

恶意软件的目的是破坏计算机系统或服务器的顺利和正常运行,收集私人信息或未经授权对系统、服务器进行访问。目前 Linux 系统相对 Windows 来说可算几乎没有什么恶意软件,但这并不意味着 Linux 用户就可以放心。就服务器市场而言,Linux 系统的市场占比远高于 Windows,所以 Linux Server 遭受恶意软件侵害的损失也将远高于 Windows 用户。 对 Linux 的大多数攻击都是为了利用 Java 容器和浏览器等服务中的错误,其主要目的是改变目标服务的工作状态,甚至完全宕机。 Linux 系统上最危险的攻击方式之一是攻击者尝试获取管理用户的登录凭据,一旦成功,黑客就可以执行任何操作并且可以访问机密数据,甚至可以顺势攻击连接到 Linux 服务器的其它机器。为了解决这个问题,用户可以使用 Maldet 从 Linux 检测和清除恶意软件,并保持系统清洁。

Linux恶意软件检测 Maldet 也被称为 Linux Malware Detect(LMD),它是一种 Linux 恶意软件扫描程序,用于处理共享托管环境中的常见威胁。 它使用来自网络边缘入侵检测系统的威胁数据来提取主动攻击的恶意软件,并生成用于检测的签名。 听起来很复杂,使用越来却很容易。

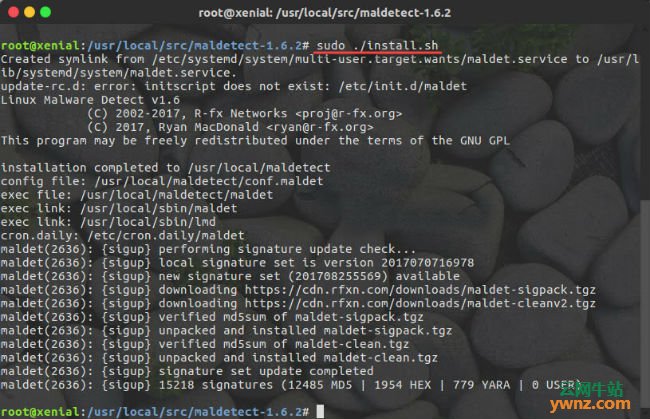

安装Maldet 1.打开终端并运行以下命令下载 Maldet 应用程序: wget https://www.rfxn.com/downloads/maldetect-current.tar.gz 2.使用以下命令解压下载的归档文件: tar -zxvf maldetect-current.tar.gz 3.进入解压好的 maldetect 文件夹: cd maldetect-x.y.z 4.x.y.z 是解压好的应用程序版本号,此文件夹中有一个 install.sh 脚本,此时执行该脚本: sudo ./install.sh

如果安装成功,你将收到通知和 Maldet 的安装位置。默认是安装到 /usr/local/maldetect/ 路径下的。

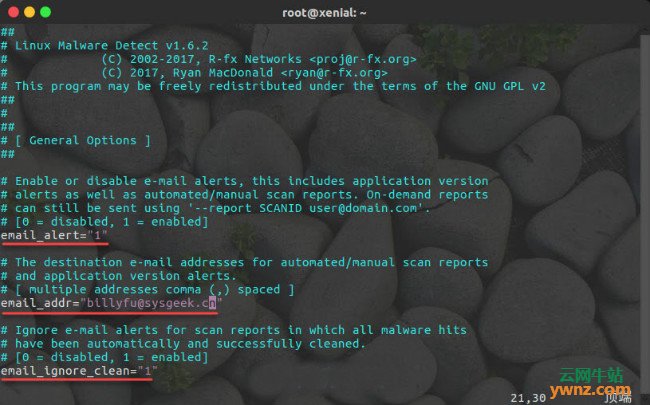

配置Maldet Maldet 安装完成后将在其默认安装目录下创建出一个 conf.maldet 配置文件,我们可以使用 gksu、nano、vim 等文本编辑器对其进行配置。下面是一些 Maldet 的配置选项示例。

邮件提醒 在检测在恶意软件时进行邮件通知: 将 email_alert 设置为 1 在 email_addr 添加你的电子邮件地址 将 email_ignore_clean 设置为 1,可以在自动清除恶意软件时忽略警报邮件。

隔离选项 检测到恶意软件时要执行的操作: 将 quarantine_hits 设置为 1 可以自动隔离恶意软件和受影响的文件 将 quarantine_clean 设置为 1 可以自动清除受影响的文件(不推荐) 将 quarantine_suspend_user 设置为 1 可以暂停受影响的账户(不推荐)

以上只是配置示例,conf.maldet 配置文件中还有许多选项可以配置,大家按自己需求调整之后保存即可。

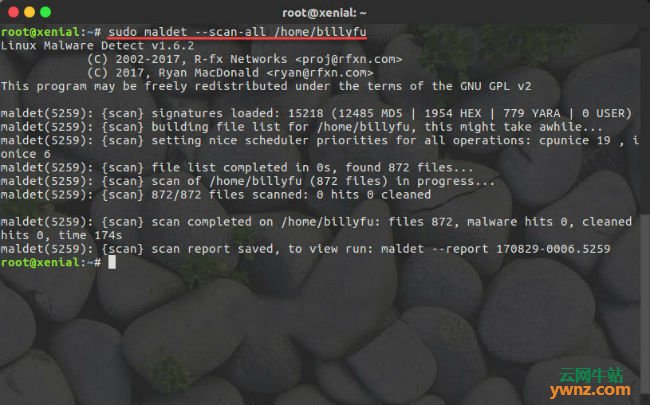

手动扫描恶意软件 除定期进行的自动扫描外 Maldet 还可以手动执行扫描任务,只需执行如下命令: sudo maldet --scan-all /folders/to/scan

扫描完成后会自动生成一个报告,可以查看哪些文件受到影响。

还原被隔离的文件 如果你发现有文件被错误隔离,可以使用以下命令来还原: sudo maldet –restore FILENAME

自动扫描 在 Maldet 的安装过程中,cronjob 功能也将安装到 /etc/cron.daily/maldet,这样就可以自动扫描主目录以及最近每天更改的任何文件和文件夹。 |